A variante Delta da Covid-19 está trazendo uma nova onda de casos da doença em alguns locais do mundo, inclusive na Ásia, onde a falta de componentes pode prejudicar a fabricação de milhões de eletrônicos, incluindo o iPhone, da Apple e o PlayStation, da Sony.

A maior fábrica de capacitadores de cerâmica multicamada (MLCC) do mundo, Murata Manufacturing Co, fechou uma de sus principais unidades em Kyoto, no Japão, após um novo surto da Covid-19. Além disso, outras fabricantes do componente também estão tendo sua produção prejudicada Os capacitadores de cerâmica são fundamentais na fabricação de diversos dispositivos eletrônicos. Segundo um artigo de Jiyoung Sohn, ao The Wall Street Journal, a principal preocupação é que a falta dos componentes prejudique a produção assim como ocorreu com os semicondutores, que também ficaram em falta durante a pandemia.

No entanto, alguns analistas argumentam que a produção de MLCC no mundo é maior do que a de semicondutores e que a queda da fabricação de eletrônicos justamente pela falta dos componentes durante a pandemia da Covid-19 pode dar mais tempo para a indústria se recuperar da falta dos capacitadores.

Um ataque de ransomware na cadeia de suprimentos que ocorreu há um tempo, já afetou mais de 200 empresas, de acordo com alguns pesquisadores. Nesta sexta-feira (2), a empresa de tecnologia da informação Kaseya enviou um aviso sobre um “ataque cibernético em potencial” à sua ferramenta VSA, que é usada por TI para gerenciar e monitorar computadores remotamente.

A Kaseya pediu aos clientes que desliguem seus servidores que executam o serviço: “é fundamental que você faça isso imediatamente, porque uma das primeiras coisas que o invasor faz é desligar o acesso administrativo ao VSA.” Sendo assim, o ataque cibernético pode atingir um grande número de empresas porque o VSA é amplamente usado por organizações para ficar de olho em suas próprias redes.

A Agência de Segurança Cibernética e de Infraestrutura dos EUA listou as empresas em um comunicado para seguir o conselho da Kaseya e disse que está “tomando medidas para entender e resolver o recente ataque de ransomware à cadeia de suprimentos”.

A capacidade de discos rígidos foi aumentada em 10x com o uso de grafeno por cientistas da Universidade de Cambridge, na Inglaterra. O grafeno é responsável por revestir os “pratos” que armazenam os dados em discos rígidos, consequentemente, aumentando a sua capacidade de armazenamento em comparação aos HDs utilizados com a tecnologia atual.

Os discos rígidos (HDs) são compostos por pratos que armazenam dados, onde uma ou mais cabeças são as responsáveis pela leitura ou gravação desses dados.

Os pratos que armazenam os dados costumam contar com um revestimento à base de carbono, a fim de proteger contra danos mecânicos e possíveis corrosões

No entanto, os pesquisadores substituíram as camadas de carbono tradicionais por quatro camadas de grafeno.

Logo após, foram realizados diversos testes, como de atrito, desgaste, corrosão, compatibilidade do lubrificante e a estabilidade térmica.

A Microsoft liberou, nesta terça-feira (6), uma atualização de segurança do Windows para corrigir uma falha grave conhecida como PrintNightmare (“pesadelo de impressão”, em tradução livre). A vulnerabilidade afeta versões do Windows 10, além dos antecessores 8.1 e 7, e a recomendação é de que usuários de todos os sistemas realizem a atualização do SO o quanto antes. A falha no Windows tem relação com o spooler de impressão do sistema, um componente usado no processo de troca de dados com impressoras, e pode ser usada para controlar completamente o computador da vítima, dando a criminosos acesso a dados e capacidade até mesmo de instalação de apps.Como tem um nível de acesso alto a recursos do sistema, o spooler pode ser usado para rodar um código malicioso criado por criminosos, suficiente para instalar apps indevidos no computador da vítima, acesso a dados, modificações em arquivos e pastas e até mesmo criação de novas contas de usuário, tudo sem que o usuário tenha controle.

Você certamente já ouviu falar no grafeno. Várias notícias sobre este valioso componente o “composto milagroso” que muitos esperam que substitua o silício na construção de componentes para a informática, mas nenhuma com tanta esperança de inovação quanto esta. O grafeno é um material composto por átomos de carbono dispostos lado a lado em uma folha com um átomo de espessura. Os usos do material são variados – desde supercapacitores até telas sensíveis a toque – porém até hoje não era possível utilizá-lo como transistor, componente mais comum da tecnologia da informática.

Um transistor é basicamente um interruptor de dois estados, semelhante ao botão da luz nas paredes de casas e escritórios pelo mundo todo. As folhas de grafeno, pela disposição simétrica dos átomos de carbono na estrutura – que o tornam um supercondutor –, não conseguem apresentar ambos os estados (ligado ou desligado) necessários à produção dos transistores.

Esse problema começa a ser resolvido a partir da pesquisa do doutor Nikhil Karaktar. O pesquisador conseguiu, ao despejar pequenas quantidades de água sobre uma camada de grafeno colocada sobre silício, corromper a simetria do material carbônico. Sem a disposição organizada de seus átomos o grafeno perdeu a capacidade de conduzir eletricidade, atingindo assim o “estado desligado” necessário para seu uso em transistores.

Como a água é uma substância de controle relativamente fácil – já que pode ser manipulada por pressão ou temperatura – e não perigosa, as chances de obter transistores mais seguros e eficientes aumentam. Para isso, basta arranjar uma maneira de molhar ou secar a estrutura de grafeno assim que necessário.

Desde o início da história da computação, a premissa básica é sempre a mesma: 0 para falso, 1 para verdadeiro. Essa dualidade lógica simples, interpretada pelas máquinas se tornou a fundação de tudo que é digital: suas imagens, suas músicas, seus vídeos, seus textos… tudo pode ser traduzido em zeros e uns. Todos os algoritmos que formam os programas e apps que usamos em PCs ou celulares são apenas zeros e uns. Cada um desses zeros ou uns se chama de “bit”. Essa dualidade básica nos trouxe desde o ENIAC até os dias atuais e tem sido o suficiente para inúmeras tarefas que hoje realizamos com maior agilidade graças a computadores e smartphones. No entanto, existem alguns desafios que a computação normal jamais será capaz de resolver, simplesmente por não haver poder suficiente para resolvê-los. Para isso, a ciência trabalha na evolução do computador quântico. A física quântica prevê alguns comportamentos de partículas que vão muito além do “sim” e “não”, do “verdadeiro” e “falso”. Essa limitação que forma o bit é simplesmente aniquilada quando falamos na computação quântica e dá origem ao qubit, ou bit quântico.

O qubit é muito diferente do bit convencional. Enquanto na computação clássica o bit é representado por impulsos elétricos ou ópticos, na computação quântica o qubit é, na verdade, uma partícula de nível subatômico. Isso pode ser, por exemplo, um elétron ou um fóton. É graças a uma propriedade quântica chamada de superposição que uma das diferenças básicas entre o bit e o qubit aparece. Enquanto um bit é binário, restrito ao zero e um, um qubit pode representar várias combinações de zero e um ao mesmo tempo.

Como resultado desta propriedade, um computador quântico pode reduzir severamente o tempo necessário para concluir uma tarefa já que pode avaliar diferentes combinações de resultados simultaneamente

O Bitcoin (BTC) é um tipo de moeda virtual também chamado de criptomoeda. É como se fosse uma espécie de dinheiro da internet, mas que não apresenta um sistema centralizado de controle sobre as suas trocas comerciais, tais como um banco central, ao contrário do que acontece com as moedas do “mundo real”. O termo bitcoin também é designado para o software utilizado para a criação e controle da moeda.

O nome bit não faz referência a byte, como muitos podem pensar, mas sim a uma rede de compartilhamento ponto a ponto (P2P), chamada de BitTorrent, em que cada usuário é anônimo e possui o mesmo valor. É o que acontece com a moeda virtual.

Apesar de ser a mais conhecida e amplamente aclamada no mundo da internet, o Bitcoin não é a única criptomoeda existente. Os destaques da concorrência vão para o Litecoin e o Mastercoin, mas nenhum deles possui a representatividade do Bitcoin, a principal moeda virtual do mundo atualmente.

A origem do Bitcoin é atribuída a Dorian Nakamoto, um codinome que seria utilizado por Satoshi Nakamoto, apesar de ele sempre negar a suposta criação que, ao menos oficialmente, permanece no anonimato.

Ransomware é um software nocivo que é usado para bloquear dados de computadores e servidores através do uso de algum tipo de criptografia. Esse malware é usado por hackers para exigir resgates, normalmente cobrado em criptomoedas como o bitcoin, para que os dados sejam novamente liberados.

Como ocorre a infecção?

O ransomware pode se propagar de diversas formas, embora as mais comuns sejam:

através de e-mails com o código malicioso em anexo ou que induzam o usuário a seguir um link;

explorando vulnerabilidades em sistemas que não tenham recebido as devidas atualizações de segurança.

Como devo me proteger de ransomware?

Para se proteger de ransomware você deve tomar os mesmos cuidados que toma para evitar os outros códigos maliciosos, como:

manter o sistema operacional e os programas instalados com todas as atualizações aplicadas;

ter um antivírus instalado;

ser cuidadoso ao clicar em links ou abrir arquivos.

Fazer backups regularmente também é essencial para proteger os seus dados pois, se seu equipamento for infectado, a única garantia de que você conseguirá acessá-los novamente é possuir backups atualizados. O pagamento do resgate não garante que você conseguirá restabelecer o acesso aos dados.

Embora muitos de nós associemos a palavra hacker ao criminoso virtual, essa não é a definição correta. Qualquer pessoa que se dedique intensamente em alguma área específica da computação e descobre utilidades além das previstas nas especificações originais pode ser considerado um hacker.

Uma pessoa se torna um hacker ao descobrir algo especial em um sistema qualquer que antes não parecia possível – não necessariamente uma brecha de segurança. Os meios de comunicação normalmente não diferenciam um hacker em alguma área específica de um criminoso virtual, tratando ambos com o mesmo sentido de ilegalidade. Mas um especialista não é necessariamente um criminoso. Por exemplo, alguém com experiência de programação fora do comum pode tanto criar programas comerciais com alto valor agregado como descobrir uma brecha de segurança em outros programas construídos com ela, sendo mais importante a índole da pessoa do que a sua habilidade técnica.

O que os Hacker usam para Hackear ?

A mais conhecida e usada, é claro o Nmap (Network Mapper), que é 100% gratuito. Nmap é usado principalmente para a descoberta de rede e auditoria de segurança..

Os hackers utilizam seus conhecimentos para melhorar sistemas e encontrar brechas de segurança para que elas possam ser corrigidas, sem a intenção de prejudicar terceiros. Enquanto isso, os crackers agem de forma diferente, são vistos como cibercriminosos, já que utilizam seu conhecimento de forma ilegal.

Na prática, os dois termos servem para conotar pessoas que têm habilidades com computadores, no entanto, cada um dos “grupos” usa essas habilidades de formas bem diferentes. Essas denominações foram criadas para que leigos e, especialmente a mídia, não confundissem os dois grupos. O termo “cracker” nasceu em 1985, e foram os próprios hackers que disseminaram o nome em sua própria defesa. A ideia era que eles não fossem mais confundidos com pessoas que praticavam o roubo ou vandalismo na internet.

O novo golpe brasileiro rouba a vítima diante dos próprios olhos.

A interface permanece a mesma, mas você não lembra de ter aberto o aplicativo bancário nos últimos segundos. E, nessa altura você vê o celular, sozinho, roubando todo o seu saldo. Parece um pesadelo, mas é pior — é verdade. Este é um Ataque da Mão Fantasma, uma nova categoria de malware de alto risco nascido no Brasil e já perturba vítimas internacionais.

Nomeado oficialmente de Ghost Hand Attack, a modalidade foi apresentada Fórum Konferencia@Casa 2021 da Kaspersky, e ataca exclusivamente dispositivos móveis. Na prática, funciona assim: um trojan de acesso remoto (RAT) é instalado por email fraudulento que oferece uma atualização falsa de aplicativo, ou táticas de scareware — os famosos anúncios alarmistas de “seu Android está infectado”. E então, o programa abre acesso ao cibercriminoso, que pode utilizar o seu celular em tempo real.

Os RATs burlam todos os sistemas de autenticação de usuário, e dá prioridade do smartphone aos golpistas. Em todos os casos de Ghost Hand Attack, os malwares assumem privilégio administrativo do dispositivo. E removê-los não é fácil. Ao tentar desinstalar, os programas maliciosos fecham a tela automaticamente, ou ainda, ocultando-os da lista de apps instalados.

Até o momento, apenas três famílias de RATs usadas em Ataques de Mão Fantasma foram detectadas pelas instituições: o grupo de trojans bancários Ghimob, BRata e TwMobo. Inicialmente atuando apenas no Brasil, hoje os três programas maliciosos já vitimaram pessoas e instituições na América Latina, Europa e nos Estados Unidos.

A rede interna da Secretaria do Tesouro Nacional (STN), do Ministério da Economia, sofreu um ataque hacker na sexta-feira (13/8) à noite. A invasão foi do tipo ransomware, golpe em que os criminosos solicitam resgate para liberar os dados “sequestrados” e criptografados. O risco para os usuários, em uma ação como essa, é de ter seus dados vazados, além da indisponibilidade do serviço. A vítima pode pagar o resgate na crença de que o serviço será reestabelecido, mas o golpista pode fazer outra coisa e vazar. Estamos falando do Tesouro Direto, que tem investimentos, reservas de várias pessoas. É um caso muito grave”.

“Nesta primeira etapa, avaliou-se que a ação não gerou danos aos sistemas estruturantes da Secretaria do Tesouro Nacional, como o Sistema Integrado de Administração Financeira (Siafi) e os relacionados à Dívida Pública. As medidas saneadoras estão sendo tomadas”, informou a nota do ministério. Em novembro do ano passado, o STJ (Superior Tribunal de Justiça) foi alvo de um ataque hacker que bloqueou a base de dados dos processos. O caso foi considerado como o mais grave ataque cibernético em órgãos públicos brasileiros até então. Como medida de precaução, o acesso do tribunal à internet foi derrubado, o que levou ao cancelamento das sessões de julgamento e impossibilitou o funcionamento dos sistemas de informática e de telefonia do STJ.

A cada ano, podemos perceber a quantidade enorme de dados trafegados diariamente, para que possamos fazer o seguinte questionamento: como conseguimos nos manter protegidos diante desse volume tão grande de informações se não tivermos mecanismos para isso?

Quando falamos em cibersegurança, temos que ter de forma muito clara que isso não é mais um investimento do futuro, o cenário atual, não é ideal. As necessidades trazidas pela pandemia, porém, estão fazendo com que esses números cresçam e nos dando uma boa perspectiva para o segundo semestre. Um levantamento chamado Barômetro da Segurança Digital 2021, mostra que 80% das empresas dos setores de educação, financeiro e seguros, tecnologia e telecomunicação, saúde e varejo sabem da importância da cibersegurança.

Já o cenário atual, não é ideal. As necessidades trazidas pela pandemia, porém, estão fazendo com que esses números cresçam e nos dando uma boa perspectiva para o segundo semestre., mas isso não é uma prioridade no orçamento para 39% delas.

Para o segundo semestre podemos esperar que a curva de crescimento dos investimentos se acentue ainda mais, principalmente se tratando de serviços financeiros e dos bancos de dados dos clientes, uma demanda gerada pelo frescor da LGPD. Junto a isso, o maior desafio para as corporações é conscientizar os funcionários sobre a importância do tema, uma dificuldade que com o passar do tempo e das situações vividas pelos mais diversos usuários deve se tornar mais maleável devido a exposição dos próprios funcionários.

Tendo em vista os frequentes ataques recebidos não só por empresas privadas, mas também por órgãos públicos, como o recente ataque de ransomware sofrido pelo Tesouro Nacional Brasileiro, devemos reforçar que o investimento em cibersegurança não pode ficar para o futuro e deve ser pensado com urgência para diminuir os riscos.

Engenheiros suíços criaram um hardware para inteligência artificial que pode ser alimentado por células solares ou mesmo por uma bateria tipo botão.

É um feito impressionante porque uma das grandes desvantagens das tecnologias baseadas em inteligência artificial é que elas requerem muita energia na maioria dos casos ligadas permanentemente à nuvem, na base da qual estão centrais de dados que consomem tanta eletricidade quanto cidades inteiras.

O chip funciona por meio de uma arquitetura de processamento inteiramente nova, projetada para minimizar a quantidade de energia necessária.

Ele consiste em um chip ASIC com processador RISC-V e dois aceleradores de aprendizado de máquina fortemente acoplados: Um para detecção facial ou de voz, por exemplo, e outro para classificação. É justamente nesses dois aceleradores que está o segredo para que o sistema gaste pouca energia.

O primeiro acelerador é um mecanismo de árvore de decisão binária, capaz de realizar tarefas simples, mas incapaz de fazer operações de reconhecimento. É a parte que mais trabalha, mas com um consumo mínimo de energia.

O segundo acelerador é um mecanismo de rede neural convolucional (CNN) que pode realizar essas tarefas mais complicadas, como reconhecer rostos individuais e detectar palavras específicas. Este segundo acelerador consome mais energia do que o primeiro, mas é muito menos usado.

No balanço geral, a abordagem de processamento de dados em duas camadas reduziu drasticamente a necessidade de energia do sistema, já que, na maioria das vezes, apenas o primeiro acelerador está trabalhando.

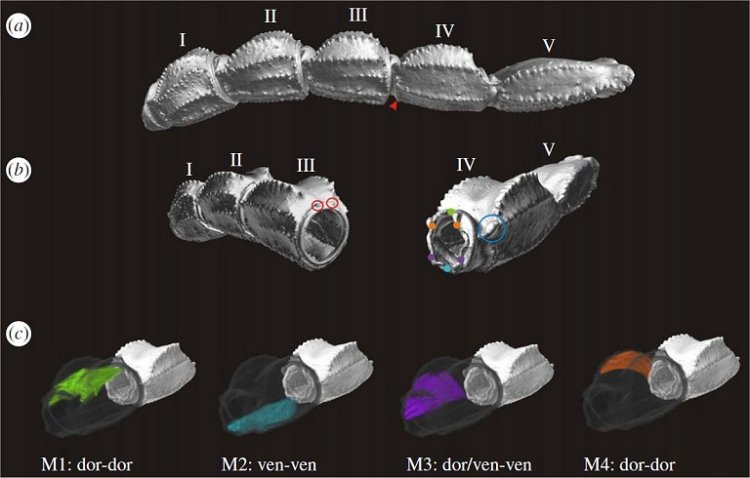

A cauda dos escorpiões pode se torcer e curvar ao mesmo tempo, graças a juntas inusitadas, que prometem inspirar novos tipos de robôs, equipamentos industriais e até instrumentos cirúrgicos.

“Ninguém nunca havia visto uma junta como esta antes, então é realmente fascinante,” disse a professora Alice Günther, da Universidade de Rostock, na Alemanha.

Depois de investigar dezenas de escorpiões, representando 16 espécies, Günther e seus colegas fizeram tomografias computadorizadas microscópicas dos cinco segmentos da cauda de um escorpião Mesobuthus gibbosus, uma espécie que tem uma cauda típica, ou “média”, representativa da grande maioria dos escorpiões.

A equipe usou as imagens para criar modelos digitais e impressos em 3D que forneceram vistas mais práticas das juntas da cauda do aracnídeo, que consta no registro arqueológico com esta mesma estrutura há pelo menos 400 milhões de anos. quatro segmentos da cauda do escorpião têm um design incomum: As articulações se movem simultaneamente, de forma semelhante a uma dobradiça de porta e a uma roda giratória, proporcionando golpes de alta precisão e força, ao mesmo tempo que permitem que os tecidos internos fiquem ilesos dentro da estrutura oca.

Uma extremidade de cada segmento tem duas pequenas elevações, com a forma de um botão giratório de controle, que parecem projetadas para serem inseridas em um soquete complementar, formando uma dobradiça estável. Na verdade, porém, os botões se encaixam em uma borda circular no segmento de conexão – como o sistema não é fixo, os segmentos podem deslizar e girar ao longo dessa borda, como se estivessem em um trilho.

Somente o quinto segmento, o que contém o ferrão, possui encaixes para as duas juntas com os botões – a junta do ferrão dobra, mas não gira.

Como os escorpiões têm um exoesqueleto, seus segmentos de cauda criam um tubo longo e articulado através do qual se alojam os músculos, nervos e até mesmo os intestinos, com tudo ficando lá dentro ileso conforme todas essas engrenagens funcionam livremente.

Dessa forma, o desenho da cauda, suas juntas e funcionalidades podem ser particularmente interessante para indústrias que precisem fazer o transporte de fluidos por meio de braços articulados. “Pode-se pensar em uma ampla variedade de alterar as formas para atender a demandas específicas de engenharia. A forma elíptica não é crucial, e as áreas de contato podem ser aumentadas para permitir maior precisão e resistência ao desgaste. Um atuador linear (cilindros hidráulicos ou pneumáticos) pode ser usado de forma semelhante aos músculos dos escorpiões ou de maneiras diferentes, por ex. atuação rotativa para torcer (motores elétricos).

Pesquisadores buscam desenvolver essa nova arquitetura inspirada no cérebro humano, além de ser formada por uma molécula composta por somente 77 átomos humano

Uma nova arquitetura de computadores está sendo desenvolvida por pesquisadores da Universidade de Limerick, na Irlanda O dispositivo criado funcionaria como memória e processador ao mesmo tempo, além de poder ser reconfigurado em tempo real para diferentes tarefas computacionais, ao alterar as tensões elétricas que são aplicadas.

Por ser inspirado em um cérebro humano, o sistema desenvolvido também é capaz de “aprender” novas informações, ao imitar sinapses cerebrais. Essa molécula pertence à família das fenil-azo-piridinas, sendo esse novo “circuito eletrônico” mais robusto, que não se limita a guardar informações do sistema binário (entre 0 e 1, como nos transistores). Os novos componentes moleculares devem alternar entre esses estados ao utilizar diversas tensões sequenciais, onde uma unidade de processamento não precisará buscar dados a cada operação de cálculo. Como resultado, há uma economia não só de tempo, como também de energia nessa nova arquitetura de computadores.

Devido a esse único circuito capaz de executar a mesma quantidade de funções computacionais que milhares de transistores juntos, isso abre um leque de possibilidades.

Um dos maiores argumentos em favor dos computadores quânticos, e o sustentáculo da supremacia quântica, é que eles permitirão fazer coisas impraticáveis para os computadores eletrônicos atuais – ao menos em escalas temporais humanas.

Ora, se se são assim imbatíveis, não teremos meios de aferi-los. Então, como é que vamos saber se os computadores quânticos estão fazendo os cálculos corretamente?

Isso é particularmente preocupante quando levamos em conta que esses novos computadores são extremamente sensíveis a influências externas e, portanto, estão sujeitos a erros que podem alterar o resultado dos cálculos – a correção de erros é o maior desafio atual da computação quântica.

“Para tirar o máximo proveito dos futuros computadores quânticos para cálculos críticos, precisamos de uma maneira de garantir que a saída seja correta, mesmo que não possamos realizar o cálculo em questão por outros meios,” destaca a professora Chiara Greganti, da Universidade de Viena, na Áustria.

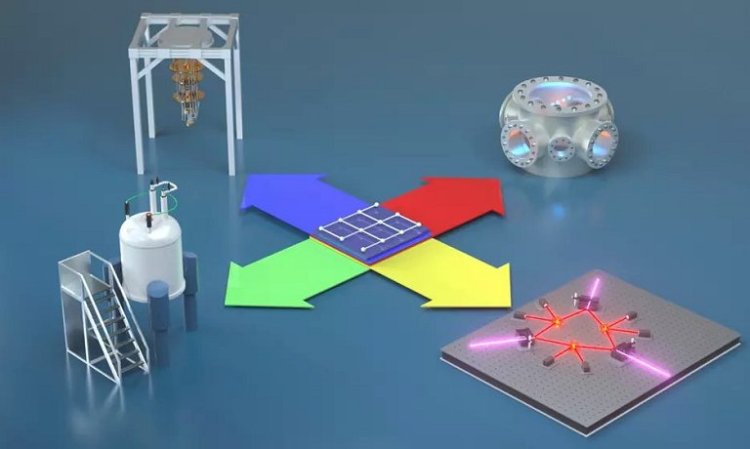

CHECAGEM CRUZADA:

Para enfrentar esse desafio, a equipe de Greganti desenvolveu e implementou um novo procedimento de verificação cruzada que permite que os resultados de um cálculo realizado em um processador sejam verificados por meio de um cálculo relacionado – mas fundamentalmente diferente – em outro processador.

“Nós pedimos a diferentes computadores quânticos para realizar diferentes cálculos aparentemente aleatórios,” explicou Martin Ringbauer, da Universidade de Innsbruck. “.

A checagem cruzada foi testada em quatro arquiteturas de processamento quântico. (a) Processador de ressonância magnética da Universidade de Oxford, (b) circuitos supercondutores da IBM e Rigetti, (c) processador com qubits iônicos da Universidade de Innsbruck, e (d) um processador quântico fotônico da Universidade de Viena.

com energia mais baixa possível.

Uma equipe da IBM e do Instituto de Tecnologia Skolkovo, na Rússia, criou um transístor óptico com potencial para substituir os transistores eletrônicos atuais em uma nova geração de computadores que funcionam com fótons em vez de elétrons.

Além da economia de energia direta, o transístor de luz não requer resfriamento e é muito rápido: Quando trabalha na faixa de 1 trilhão de operações por segundo, ele é entre 100 e 1.000 vezes mais rápido do que os transistores eletrônicos de primeira linha de hoje. “O que torna o novo componente tão eficiente em termos de energia é que basta apenas alguns fótons para fazê-lo chavear,” comentou o professor Anton Zasedatelev. “Na verdade, em nossos laboratórios aqui no Skoltech, conseguimos chaveá-lo com apenas um fóton em temperatura ambiente!”

E não é só isso: Além de sua função primária de transístor, a chave óptica pode atuar como um componente que conecta dispositivos transportando dados na forma de sinais ópticos. Ou também pode servir como um amplificador, aumentando a intensidade de um feixe de laser de entrada por um fator de até 23.000.

Dois pesquisadores da Universidade Cornell, nos EUA, descobriram um novo tipo de ataque online que pode manipular sistemas de inteligência artificial, baseados em modelagem de linguagem natural, contornando qualquer defesa conhecida. esse tipo de ataque – que eles batizaram de “envenenamento de código” – tem possíveis consequências que vão desde a modificação das críticas de filmes à manipulação de modelos de aprendizado de máquina dos bancos de investimento, por exemplo, para ignorar a cobertura de notícias negativas que afetariam as ações de uma empresa. Sem qualquer acesso ao código ou modelo original, esses ataques, do tipo porta dos fundos (backdoor), podem carregar código malicioso para sites de código aberto usados frequentemente por muitas empresas e programadores.

“Se os hackers forem capazes de implementar o envenenamento de código, eles podem manipular modelos que automatizam as cadeias de suprimentos e propaganda, bem como a triagem de currículos e a exclusão de comentários tóxicos,” acrescentou o pesquisador. O método de ataque consiste na injeção de portas dos fundos nos modelos de aprendizado de máquina, visando influenciar o cálculo da função custo (ou função de perda) no código de treinamento do modelo, aquele responsável por pegar os dados históricos e gerar o “conhecimento” do sistema de inteligência artificial.

Defesa contra envenenamento de código

E como se defender dos envenenadores de código?

Os dois pesquisadores propõem uma defesa contra ataques de backdoor com base na detecção de desvios do código original do modelo. Mas mesmo assim, a defesa ainda pode ser evitada.

Shmatikov afirma que a descoberta deste novo tipo de ataque demonstra que o truísmo frequentemente repetido – “Não acredite em tudo que você encontra na Internet” – se aplica igualmente ao software.

“Devido ao quão populares as tecnologias de IA e de aprendizado de máquina se tornaram, muitos usuários não especialistas estão construindo seus modelos usando um código que eles mal entendem. Nós demonstramos que isso pode ter consequências devastadoras para a segurança,” concluiu.